Sicherheitslücken: Hackergruppe nutzte 11 Zero Days in einem Jahr

Googles Project Zero berichtet über eine Hacker-Gruppe, die reihenweise Zero Days nutzte, um komplett gepatchte Geräte ihrer Opfer zu hacken.

Eine besonders bedrohliche Hackergruppe hat im vergangenen Jahr gleich 11 Zero Days ausgenutzt, also zum damaligen Zeitpunkt nicht bekannte und entsprechend nicht gepatchte Sicherheitslücken. Betroffen waren die Betriebssysteme Windows, Android und iOS.

Entdeckt wurden die Angriffe von Googles Project Zero und Threat Analysis Group, die Informationen über die einzelnen Sicherheitslücken bereits veröffentlicht hatten. In einem Blogeintrag geht die Sicherheitsforscherin Maddie Stone, die bei Project Zero arbeitet, nun auf die Hintergründe der Sicherheitslücken ein, die bereits gepatcht wurden.

Exploit-Ketten infizierten aktuelle Betriebssysteme und Browser

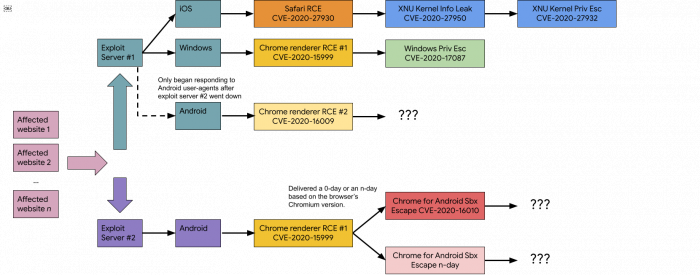

Demnach entdeckte Google im Februar 2020 die ersten vier, bereits aktiv ausgenutzten Zero Days. Im Oktober 2020 bemerkte Google erneut Angriffe der gleichen Gruppe, die diesmal insgesamt sieben Zero Days verwendete. Dabei wurden mehrere Zero Days kombiniert, um ein Gerät über den Browser bis hin zum Betriebssystem zu übernehmen. Dieses sogenannte Chaining von Sicherheitslücken ist nicht unüblich.

Eine solche Kette habe auf ein vollständig gepatchtes Windows 10 mit einem aktuellen Chrome-Browser abgezielt. Zwei Teilketten hätten vollständig gepatchte Android-10-Geräte, auf denen der Samsung Browser oder Chrome verwendet wurde, zum Ziel gehabt.

Zudem habe die Hackergruppe Remote-Code-Execution-Exploits (RCE) für iOS 11 bis 13 sowie eine Schwachstelle zur Rechteausweitung unter iOS 13 im Repertoire gehabt. Die Schwachstellen seien erst mit iOS 14.1 behoben worden. Allerdings merkt Stone an, dass ausschließlich iOS, Android und Windows getestet wurden, als die Exploit-Server noch online waren. Entsprechend könne es weitere Exploit-Ketten gegeben haben.

Exploits über Watering-Hole-Angriffe ausgespielt

Die Exploits wurden demnach mit sogenannten Watering-Hole-Angriffen auf Webseiten im Umfeld der Opfer platziert. Erkannt wurden die Opfer wohl anhand der IP-Adresse und dem User-Agent. War dieses Fingerprinting positiv, wurde ein Iframe in die Webseite injiziert, das auf den Exploit-Server zeigte. Damit wurden die Geräte der Opfer letztlich übernommen.

"Die Schwachstellen decken ein ziemlich breites Spektrum an Problemen ab - von einer modernen JIT-Schwachstelle bis hin zu mehreren Fehlern bei Schriftarten", schreibt Stone. Dabei habe jeder Exploit eine Expertise in der Exploit-Entwicklung und der ausgenutzten Schachstelle selbst gezeigt.

Im Falle der Freetype-Zero-Day in Chrome sei die Exploit-Methode für Googles Project Zero neu gewesen. Zudem seien die Verschleierungsmethoden vielfältig und bei der Analyse zeitraubend gewesen, erklärt Stone.

Die ersten vier Zero Days (Februar 2020):

CVE-2020-6418 - Chrome-Sicherheitslücke in Turbofan

CVE-2020-0938 - Schriftart-Sicherheitslücke in Windows

CVE-2020-1020 - Schriftart-Sicherheitslücke in Windows

CVE-2020-1027 - Windows CSRSS-Sicherheitslücke

Weitere sieben Zero Days (Oktober 2020):

CVE-2020-15999 - Heap-Pufferüberlauf in Chrome Freetype

CVE-2020-17087 - Windows-Heap-Pufferüberlauf in cng.sys

CVE-2020-16009 - Chrome-Type-Confusion in Turbofan-Map-Deprecation

CVE-2020-16010 - Heap-Pufferüberlauf in Chrome für Android

CVE-2020-27930 - Safari: Beliebiges Lesen/Schreiben des Stapels über Typ-1-Schriftarten

CVE-2020-27950 - iOS XNU-Kernel-Speicheroffenlegung in Mach-Message-Trailers

CVE-2020-27932 - iOS-Kernel-Type-Confusion mit Turnstiles

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

Das sind "targeted Attacks" gewesen, zugeschnitten auf einzelne Ziele, also ziemlich...