IT-Sicherheit: Sicherheitslücke in Banking-Software ELBA-business

Die Netzwerkinstallation der österreichischen Banking-Software ELBA-business ließ sich übernehmen - mitsamt darunterliegendem System. Der Angriff war aufwendig, aber automatisierbar.

Der Pentester Florian Bogner startete den Online-Banking-Client einer österreichischen Firma und wurde stutzig: Die Anwendung ELBA-business suchte automatisch nach Updates und installierte sie. Erst dann fragte das Programm den Nutzer nach Nutzernamen und Passwort. Von diesem ersten Verdachtsmoment aus forschte Bogner weiter und konnte schließlich die komplette Datenbank und das darunterliegende System übernehmen. Damit wäre es einem Angreifer nicht nur möglich gewesen, Banktransaktionen zu manipulieren, sondern auch, beliebige Programme auf dem Zielsystem auszuführen, berichtet er in einem Blogbeitrag.

- IT-Sicherheit: Sicherheitslücke in Banking-Software ELBA-business

- Automatisierbarer Angriff

ELBA5 ist in Österreich weit verbreitet, die Business-Variante unterstützt 24 österreichische Banken. Von der Sicherheitslücke waren ausschließlich Anwender der Netzwerkinstallation betroffen, keine Einzelplatzinstallationen. Mit der Netzwerkinstallation können Firmen von mehreren Arbeitsplätzen aus verschiedene Konten bei unterschiedlichen Banken mit einem einzelnen System verwalten. Entwickelt wird die Anwendung von der Raiffeisen Software GmbH. Durch die Zusammenarbeit von Bogner mit dem Unternehmen ist das Problem mittlerweile behoben und eine aktualisierte Software-Version steht zur Verfügung. Ein Schaden sei nicht entstanden, sagte die Raiffeisen Software auf Nachfrage von Golem.de, denn die Schwachstelle sei nicht von Angreifern ausgenutzt worden.

Ein verdächtiger Update-Mechanismus gibt den Hinweis

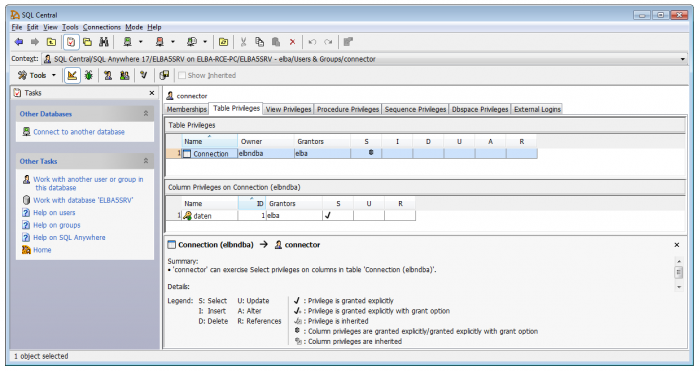

Hinter dem verdächtigen Updatemechanismus vermutete Bogner von der Firma Bee IT Security hardgecodete Login-Daten, die eine Verbindung zum Backend möglich machten, um die Aktualisierung auszulösen. Also suchte er während des Anmeldeprozesses im Speicher nach Inhalten, die wie Nutzernamen und Passwörter aussahen. Er fand gleich zwei solcher Paare: eines für den User "connector" und eines für "elba". Während "elba" über Administratorprivilegien verfügte, hatte "connector" nur sehr begrenzte Zugriffsrechte - für eine einzelne Spalte in einer einzigen Datenbanktabelle.

In dieser Spalte lag das mit AES verschlüsselte Administrator-Passwort. In einer Bibliothek, in die die Datenbanklogik ausgelagert war, ergaben sich weitere Hinweise, und so fand Bogner im Speicher den statischen Key, um das Passwort des Administrator-Users "elba" zu entschlüsseln.

Der Angreifer könnte eigene Transaktionen eingeben

"Kombiniert man, was ich bis dahin herausgefunden habe, stellt man fest: Es war verlässlich möglich, Datenbank-Administratorrechte für jede ELBA5-Netzwerkinstallation zu bekommen", schreibt Bogner in seinem Blogbeitrag. Damit könnte ein Nutzer beispielsweise neue Transaktionen anlegen und sich selbst Geld überweisen. "Der Exploit hebelt das TAN-Verfahren aber nicht aus", sagte er im Gespräch mit Golem.de. Jemand muss die Transaktion also noch autorisieren: "Es ist recht unwahrscheinlich, dass eine komplett neue Transaktion da nicht auffallen würde."

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

| Automatisierbarer Angriff |

- 1

- 2

Als was? Als ELBA? Das würde ich unterschreiben. Aber, als z. B. mit Hibiscus/Jameica...

Verbindet sich die Client Software etwa direkt zur SQL Datenbank? Mit so einem...