Intel Active Management Technology: Kritische Sicherheitslücke in Serverchips ab Nehalem-Serie

Millionen verkaufte Serverchips von Intel sind, zumindest theoretisch, für eine kritische Sicherheitslücke verwundbar. Betroffen sind Chips ab der Nehalem-Serie bis hin zu Kaby Lake. Kunden können relativ einfach herausfinden, ob sie betroffen sind oder nicht.

Der Chiphersteller Intel hat eine kritische Sicherheitslücke in Millionen seit 2008 verkauften Prozessoren bestätigt. Betroffen sind Serverchips seit der Nehalem-Serie aus dem Jahr 2008 bis hin zu den aktuellen Kaby-Lake-Varianten, wenn diese Intels Active Management Technology (AMT), Intel Small Business Technology (SBT) und Intel Standard Manageability (ISM) einsetzen.

Kunden müssten AMT selbst aktivieren, um für die Sicherheitslücke verwundbar zu sein. In einem Dokument beschreibt Intel, wie Nutzer den Status ihrer eigenen Rechner überprüfen können. Consumer-Systeme sind nach derzeitigem Kenntnisstand nicht betroffen.

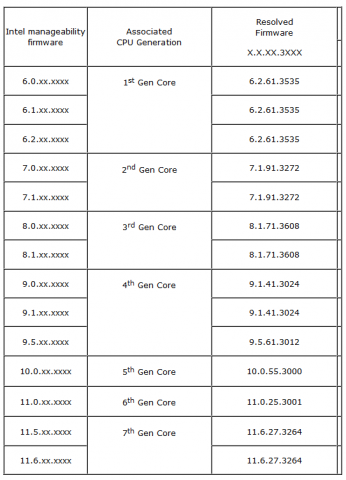

Die verwundbaren Firmware-Versionen sind nach Angaben von Intel 6.x, 7.x, 8.x 9.x, 10.x, 11.0, 11.5 und 11.6. Die Sicherheitslücke ermöglicht einem unprivilegierten Angreifer den Zugriff auf Intels Managementkonsole. Je nach Konfiguration kann dieser Zugriff über eine Konsole oder über eine grafische Benutzeroberfläche laufen. Intel hat einen Patch bereitgestellt, der jedoch von den Serverherstellern selbst implementiert und verteilt werden muss. Die entsprechenden Firmware-Versionen haben eine Build-Nummer, die im letzten Abschnitt vierstellig ist und mit einer drei beginnt.

Nach Angaben von Matthew Garret von Google ist zumindest der Konsolenzugriff auch auf Linux-Rechnern möglich, andere Sicherheitsforscher wie HD Moore widersprechen dieser These bei Ars Technica, weil ein Zugriff voraussetze, dass Intels Windows-basierte Software Local Manageability Service auf dem System läuft. Klar ist: Damit ein System aus der Ferne verwundbar ist, müssen die Ports 16992 oder 16993 geöffnet sein. Ein entsprechender Scan im eigenen Netzwerk kann daher schnell für Aufklärung sorgen.

Wartungsfunktionen für große Netzwerke

Über AMT können verschieden Befehle ausgeführt werden, die vor allem zur Wartung größerer Netzwerke eingesetzt werden. Neben Kommandos wie einem Shutdown kann über AMT aber auch eine ISO-Datei gemountet werden. Eine dauerhafte (persistente) Infektion eines Systems dürfte jedoch bei korrekt konfiguriertem Bios mit Passwortschutz und aktivem Secureboot kaum möglich sein.

Intels AMT ist in den Profi-Chips seit Nehalem angelegt, muss jedoch vom Hersteller eines Systems separat lizenziert werden. Weil zum Beispiel Apple dies nicht getan hat, sind Apple-Rechner nach derzeitigem Kenntnisstand nicht von der Sicherheitslücke betroffen. Weil Updates vom jeweiligen Hersteller signiert werden müssen, um akzeptiert zu werden, kann Intel den Fix nicht selbst an alle Kunden verteilen.

Fraglich ist, ob ältere Systeme die Updates bekommen werden, insbesondere wenn diese nicht von Markenherstellern stammen. Wessen Geräte sicher nicht mehr mit Updates versorgt werden, kann sich bei Intel über Schritte zur Mitigation der Sicherheitslücke informieren.

Unklar ist, wie viele Rechner derzeit von der Sicherheitslücke betroffen sind. Nach Angaben von HD Moore bei Ars Technica zeigt ein Shodan-Scan auf die Ports 16992 oder 16993 rund 7.000 verwundbare Systeme weltweit. Tatsächlich könnten viele dieser Rechner aber nur Frontends größerer Netzwerke sein und die Anzahl angreifbarer Systeme damit erhöhen. Die Ergebnisse solcher Scans sind nicht unbedingt repräsentativ, können aber eine Einordnung ermöglichen.

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

Ich wünschte mir, dass die Entdecker mehr Eier zeigen. Das muss so laufen: "Unternehmen...

das Problem ist eher, dass auch eine unprovisionierte ME angreifbar ist und aus Linux...

Kwt