Anonymität: Ultraschall-Tracking kann Tor-Nutzer deanonymisieren

Forschern ist es gelungen, Tor-Nutzer mit Hilfe von Cross-Device-Tracking via Ultraschall zu identifizieren. In einem Livetest zeigten sie, wie auch staatliche Angreifer die Infrastruktur der Werbefirmen nutzen können.

Dass Marketingunternehmen für Menschen unhörbare Ultraschallsignale benutzen, um ihre Werbebotschaften über Geräte hinweg gezielt platzieren zu können, ist seit ein paar Jahren bekannt. Die Technologie lässt sich aber auch dazu gebrauchen, Nutzer des Anonymisierungstools Tor zuverlässig zu identifizieren, wie ein Forscherteam um Vasilios Mavroudis nun herausgefunden hat.

- Anonymität: Ultraschall-Tracking kann Tor-Nutzer deanonymisieren

- Für staatliche Angreifer interessant

Cross-Device-Tracking (XDT), also das Verfolgen von Nutzern über mehrere Geräte hinweg, ist so etwas wie der "Heilige Gral der Werbewirtschaft", sagte Mavroudis in einem Vortrag auf dem 33. Chaos Communication Congress. Damit könnten Verbraucher noch gezielter und vor allem umfassend auf allen Geräten mit Werbung erreicht werden.

uXDT ist Alltag

Große Anbieter wie Facebook oder Google, bei denen sich Nutzer freiwillig anmelden, haben hier keine Schwierigkeiten. Die Nutzer identifizieren sich über alle ihre Geräte hinweg per Login selbst. Alle anderen können sich auf das sogenannte Ultraschall-XDT, oder kurz uXDT, verlassen.

Dabei emittiert eine auf einem Gerät angezeigte Werbung, also zum Beispiel ein Werbebanner auf einer Webseite, ein Audiosignal im Ultraschallbereich zwischen 18 und 20 kHz. Diese wird von präparierten Apps auf den anderen Geräten des Nutzers, etwa Smartphones oder Tablets, empfangen, ohne dass dies für das menschliche Ohr hörbar ist.

Was wie Science-Fiction klingt, ist im Alltag schon verbreitet. Firmen wie das US-Marketingunternehmen Silverpush bieten seit 2014 eigene SDKs an, die Entwickler in ihre werbefinanzierten Apps einbauen können. Unterstützt ein solches SDK uXDT, kann es über das eingebaute Mikrofon Ultraschallsignale anderer Geräte empfangen.

Deanonymisierung von Tor-Nutzern

Habe ein Tor-Nutzer nun ein Smartphone oder Tablet in der Nähe, auf dem ein solches Werbe-SDK installiert ist, springe dieses auf die Ultraschallsignale an und melde sich bei seinen Machern. Dazu müsse ein Nutzer das SDK nicht wissentlich installiert haben, denn es komme unbemerkt, eingebettet in kostenlose Apps. Laut Angaben haben die Signale eine Reichweite von bis zu sieben Metern, können physische Hindernisse wie Wände aber nicht durchdringen.

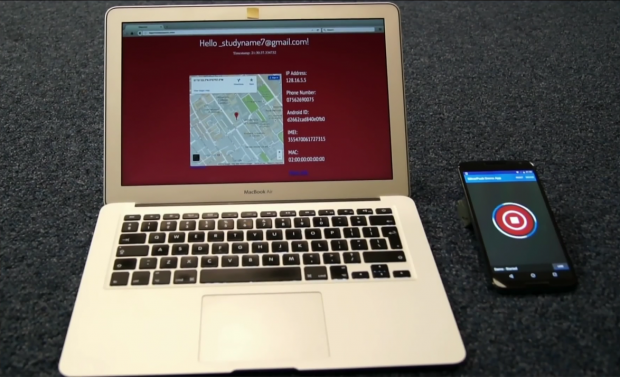

In ihren Tests gelang es Mavroudis und seinem Team so, an Informationen wie E-Mail- und IP-Adresse, Telefonnummer, IMEI und Geolokalisationsdaten der Geräte zu gelangen und damit einen vormals anonymen Tor-Nutzer in Echtzeit einem identifizierbaren Smartphone zuzuordnen.

Zwar hat der Tor-Browser standardmäßig die Browsererweiterung NoScript aktiviert, die Javascript blockiert. Webseiten könnten Audiosignale aber auch über die HTML5-Audio-API abspielen, ohne dass der Nutzer davon etwas merkt.

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

| Für staatliche Angreifer interessant |

- 1

- 2

Nein. Das ist ein miserables Gehör. Bist du über 100? Ich kann auch 20kHz hören trotz...

Bis zum zweiten Komma bin ich Deiner Meinung.... Als US-Präsident gab es schon einen...

in so nem Fall wird es aber genutzt um dem nutzer den Login zu ersparen. was mMn auf...

ich hab alleine schon da mein Laptop da ggf versehentlich nerven könnte wenn man...