Tor Hidden Services: Falsche Konfiguration von Apache-Servern verrät Nutzerdaten

Wer einen Tor-Hidden-Service mit Apache betreibt, sollte seine Konfiguration überprüfen - denn die Standardeinstellung gibt teilweise Nutzerdaten preis. Die Lösung ist einfach umzusetzen.

Wer auf seinem Server Tor Hidden Services anbieten will, sollte derzeit nicht auf Apache-Server setzen - wenn er die Standardkonfiguration verwendet. Denn wenn die Option mod_status aktiviert ist, können auf einer Statusseite des Servers auch die HTTP-Anfragen von Nutzern eingesehen werden. Der aktuelle Hinweis auf die Verwundbarkeit stammt von Alec Muffet, der für Facebooks Security-Team arbeitet. Facebook betreibt einen eigenen Hidden-Service. Auch ein unter dem Pseudonym @CthulhuSec auftretender Hacker hatte auf entsprechende Verwundbarkeiten hingewiesen.

Durch die falsche Konfiguration wird die /server-status-Seite des Servers aus dem Internet erreichbar. Damit könnten Anfragen an den Server, der ungefähre Standpunkt basierend auf der Zeitzone oder, in einigen Fällen, sogar die IP-Adresse des Servers öffentlich werden. Bei normalen Servern ist das kein Problem, da die Informationen nur über Localhost einsehbar sind. Doch Tor-Daemons laufen standardmäßig auf Localhost - und geben diese Informationen daher an alle Nutzer preis, wenn das Feature aktiviert ist.

Tor-Suchmaschine gibt Nutzeranfragen preis

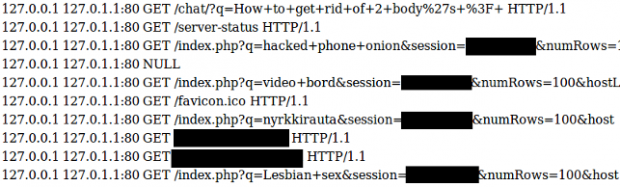

Muffet veröffentlichte einen Screenshot, der Suchanfragen von Nutzern an eine populäre Onion-Suchmaschine zeigt - einige der Suchanfragen redigierte er vorab. Unter den Suchanfragen war zum Beispiel der Suchbegriff "Wir werde ich zwei Körper los". Nachdem er die Lücke an den Betreiber gemeldet hatte, wurde die falsche Konfiguration innerhalb weniger Stunden behoben, schreibt Muffet. Die IP-Adressen der Nutzer sind von dem Datenleck nicht betroffen - sie kommen ja über Tor.

Tatsächlich lässt sich das Problem relativ leicht lösen. Administratoren müssen nur das Kommando sudo a2dismod status ausführen, um die Statusseite zu deaktivieren. Die Lücke wurde nach Angaben von Muffett auch an Tor gemeldet - das Torprojekt entschied sich jedoch dagegen, selbst ein Security-Advisory zu veröffentlichen, weil der Fehler bei den individuellen Serverbetreibern liege - ähnliche Schwachstellen für Nginx-Server sind derzeit nicht bekannt.

Die Hidden-Services machen nur einen geringen Teil des gesamten Tor-Traffics aus - nach Angaben einer Tor-Sprecherin ist dies ein niedriger einstelliger Prozentsatz. Trotzdem bekommt das "Darknet" einen überproportionalen Anteil an Aufmerksamkeit, weil es dort überwiegend kriminelle Angebote gibt, wie eine neue empirische Studie belegt.

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

Aus heiterem Himmel läuft es, sowohl 5.5.2 als auch 6.0a2, sowohl auf Win10 Build 14271...

Generell habe ich eine Ablehnung gegenüber solchen Konfig Tools. Denn sie wimmeln meist...

Also bitte... :D Es geht doch, wie im Titel treffend formuliert, um die falsche...