Sparkle-Installer: Gatekeeper-Sicherung für Macs lässt sich umgehen

Viele App-Entwickler für Mac nutzen das Sparkle-Framwork für praktische Auto-Updates - und machen damit zahlreiche Mac-Programme angreifbar. Betroffen sind nicht nur VLC und uTorrent.

Zahlreiche Programme für Mac-Nutzer sind für Man-in-the-Middle-Angriffe verwundbar, wenn diese den Sparkle-Updater verwenden. Das schreibt der Sicherheitsforscher Radek, zu dem leider kein Vorname bekannt ist, in seinem Blog. Betroffen sind zahlreiche Programme, die eine Sparkle-Version vor 1.13.1 verwenden und bei denen die Entwickler keine Kommunikation über HTTPS implementiert haben.

- Sparkle-Installer: Gatekeeper-Sicherung für Macs lässt sich umgehen

- Angreifer können auch Code ausführen

Das Sparkle-Framework kann von Entwicklern genutzt werden, um automatische Update-Routinen in ihre Programme einzubauen. Zahlreiche Programme, die nicht über den Mac-App-Store verfügbar sind, setzen Sparkle ein. Das quelloffene Programm steht unter der MIT-Lizenz.

Im aktuellen Fall sind unter anderem VLC, uTorrent in der Version 1.8.7, Sketch 3.5.1, Camtasia 2, Version 2.10.4 und Duetdisplay 1.5.2.4 betroffen. Die Liste ist nicht abschließend und könnte zahlreiche weitere Programme umfassen. VLC hat mittlerweile ein Update veröffentlicht.

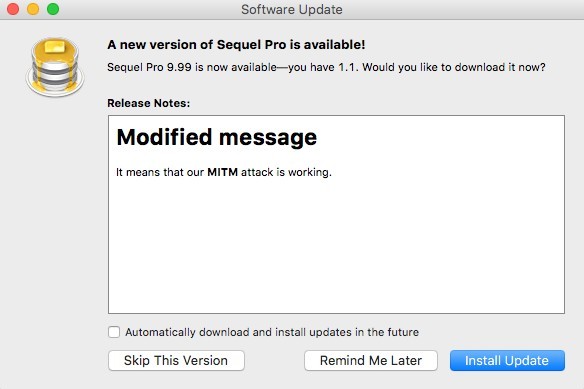

Das Problem tritt auf, wenn Entwickler darauf verzichten, für das Herunterladen der Updates und die Verteilung der Update-Informationen HTTPS zu verwenden - was ohnehin problematisch ist. Ein Angreifer im gleichen Netzwerk wie der verwundbare Rechner kann die Kommunikation zwischen dem Nutzer und dem Appcast-Server abgreifen und manipulieren. Appcast ist ein RSS-Dienst, der Informationen über verfügbare Updates, Versionsnummern und Release Notes an die Nutzer verteilt.

Appcast nutzt XML, um die Informationen an die Nutzer zu schicken. Der übermittelte Code ist reines HTML, das dann im Installer als Webview-Komponente angezeigt wird. Ein Angreifer kann durch das Abfangen der Nachricht also HTML und Javascript-Code in die Webview-Komponente einfügen und auf dem Rechner der Nutzer anzeigen.

Dieser Angriff vermag also zunächst keinen konkreten Schaden anzurichten - doch ein Angreifer könnte das System dazu bringen, den Standardbrowser aufzurufen, um dort gängige Exploit-Kits über manipulierte Webseiten aufzuspielen. Doch nicht immer sind Exploits verfügbar - ein Angriff ist trotzdem möglich.

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

| Angreifer können auch Code ausführen |

- 1

- 2

Hier wird ein Bug in WebKit zusammen mit mehreren Bugs in OS X ausgenutzt um eine Datei...