Equation Group: Der Spionage-Ring aus Malware

Fanny, Greyfish oder Equationlaser: So heißen mehr als ein halbes Dutzend Trojaner, mit denen seit mehreren Jahren weltweit Regierungen, Unternehmen und Forschungseinrichtungen ausspioniert werden. Verbreitet und gesteuert werden sie offenbar von einer Gruppe - der Equation Group.

Seit 2001 ist sie aktiv: die vom russischen IT-Sicherheitsunternehmen Kaspersky benannte Gruppe Equation Group. Sie verwendet ein ganzes Arsenal an Malware und Trojanern, mit denen sie Festplatten infiziert oder versucht, geschlossene Systeme auszuspionieren. Bei seiner Analyse mehrerer Malware-Proben hat Kaspersky Gemeinsamkeiten entdeckt, aus denen das Unternehmen schließt, dass die Equation Group dahintersteckt.

- Equation Group: Der Spionage-Ring aus Malware

- Exploits wurden später in Stuxnet verwendet

Die Gruppe sei ein "Bedrohungsakteur, der hinsichtlich technischer Komplexität und Raffinesse alles bisher Bekannte in den Schatten stellt", heißt es bei Kaspersky. Sie setze sehr komplizierte Werkzeuge ein, die kostenintensiv entwickelt seien. Ihre Aktionen verberge sie auf außergewöhnlich professionelle Weise. Wegen der verwendeten Verschlüsselung gab Kaspersky der Gruppe den Namen Equation Group.

Command-and-Control-Server in aller Welt

Die Aktivitäten der verwendeten Command-and-Control-Server (C&C-Server) seien bisweilen aber bis 1996 zurückzuverfolgen. Es handelt sich wohl um eine ganze C&C-Infrastruktur mit mehr als 300 Domains und über 100 Server in mehreren Ländern, darunter auch in Deutschland, den USA, Großbritannien, Italien und den Niederlanden. Kaspersky hat auch Server in Panama, Costa Rica, Malaysia oder Kolumbien gefunden.

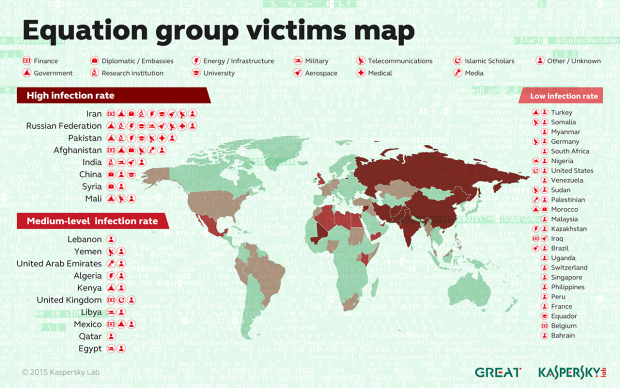

Auffallend ist die von Kaspersky veröffentlichte weltweite Karte der infizierten Opfer. Länder mit einer hohen Infektionsrate liegen fast ausschließlich in Asien. Die meisten verzeichnet die Karte im Iran, gefolgt von Russland und Pakistan. Zu den dortigen Opfern gehören Militär- und Regierungseinrichtungen, Telekommunikationsunternehmen und Finanzinstitute. Zu den Ländern mit einer mittleren Infektionsrate zählen zahlreiche arabische und afrikanische Staaten, aber auch Großbritannien und Mexiko. Auch in Deutschland werden Infektionen registriert, allen voran bei Telekommunikationsunternehmen. In den USA sind laut Kaspersky vor allem islamische Aktivisten und Gelehrte betroffen.

Zero-Days und weitere Exploits

Beispielhaft für einen Infektionsweg nennt Kaspersky den Besuch eines polnischen Wissenschaftlers auf einer Konferenz in Houston im US-Bundesstaat Texas. Nach der Konferenz wurde ihm eine CD-ROM mit dort aufgenommenen Fotos zugesandt, die mit Malware infiziert war.

Die Malware versuchte, über mehrere, damals noch funktionierende Exploits die Rechner ihrer Opfer zu infizieren. Bei mindestens vier davon handele es sich um Zero-Day-Lücken. Mindestens vier davon griffen den Firefox-Browser in Version 17 an, der auch im Tor-Browser-Bundle verwendet wurde. Die meisten Proben versuchten es mit drei Exploits.

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

| Exploits wurden später in Stuxnet verwendet |

- 1

- 2

Habe ich. Stammtischgelaber... Doch, es gibt genug Gründe, wie z.B. sein eigenes...

Bei mir schon, vor allem in den Bildergalerien nervt es -> Mauszeiger auf den Weiter...

als kommerzieller kunde hast du im zweifel die agb des herstellers beim kauf akzeptiert...

Wo? In Freie Hardware für Dummies?