E-Mail-Provider: Lücken in der Verschlüsselungskette

Wer seine E-Mails über ein offenes WLAN verschickt, sollte das über eine verschlüsselte Verbindung per TLS tun. Dennoch legen E-Mails danach oft einen größeren Teil ihres Weges durchs Internet unverschlüsselt zurück, hat Michael Kliewe beobachtet.

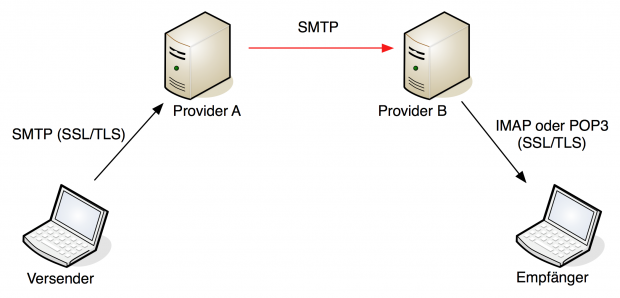

Viele E-Mail-Provider ermöglichen es, die verschlüsselten Protokolle Transport Layer Security (TLS) oder das ältere Secure Sockets Layer (SSL) bei der Übertragung von E-Mails vom Client an den E-Mail-Anbieter zu verwenden. Das gilt sowohl für den Versand von E-Mails per SMTP als auch für den Empfang per IMAP oder POP3. Dabei wird die gesamte Verbindung - also die E-Mail inklusive Metadaten - verschlüsselt zum Server des E-Mail-Anbieters übertragen. Dort endet die verschlüsselte Verbindung und der Server kümmert sich darum, die E-Mail per SMTP auf den Weg zum Zielserver zu schicken.

- E-Mail-Provider: Lücken in der Verschlüsselungskette

- Selbst verschlüsseln verbirgt keine Metadaten

Allerdings verzichten die Provider bei der Kommunikation untereinander oftmals auf die Verschlüsselung mit TLS. Denn nur wenn beide beteiligten Mailserver TLS unterstützen und dies mittels StartTLS beim Verbindungsaufbau signalisieren, wird auf eine verschlüsselte Verbindung umgeschwenkt. Andernfalls werden E-Mails ohne TLS von einem Mailserver zum anderen weitergereicht. Das Problem ist seit längerem bekannt, gerät aber in der aktuellen Diskussion über Verschlüsselung und Datenschutz erneut in den Fokus, denn beispielsweise Geheimdienste haben es besonders einfach, die E-Mail-Kommunikation mitzuschneiden.

Eine Probe bei 15 großen Anbietern, darunter sowohl internationale Konzerne als auch deutsche Anbieter, zeigt, wie es aktuell um die Verschlüsselung bestellt ist:

| Anbieter | TLS Advertisement | Certificate OK | TLS Negotiation |

| Freenet | OK | OK | OK |

| Mail.de | OK | OK | OK |

| Arcor | OK | OK | OK |

| Googlemail | OK | FAIL | OK |

| Emailn.de | OK | FAIL | OK |

| 1und1 | OK | FAIL | OK |

| Kabelmail | OK | FAIL | OK |

| Yahoo | FAIL | FAIL | FAIL |

| AOL | FAIL | FAIL | FAIL |

| Web.de | FAIL | FAIL | FAIL |

| GMX | FAIL | FAIL | FAIL |

| Hotmail/Outlook.com | FAIL | FAIL | FAIL |

| FacebookMail | FAIL | FAIL | FAIL |

| Apple me.com/icloud.com | FAIL | FAIL | FAIL |

| Strato | FAIL | FAIL | FAIL |

Die Ergebnisse wurden mit dem Online-Analyse-Tool CheckTLS am 17. Juli 2013 gesammelt. Daran ist zu erkennen, dass viele große Anbieter keine Verschlüsselung unterstützen. Auch wenn der eigene Provider die Transportverschlüsselung per TLS unterstützt, kann die E-Mail an eine Adresse bei einem Provider, der keine Verschlüsselung unterstützt, nur unverschlüsselt übertragen werden. Unter den getesteten Anbietern unterstützen nur Freenet, Mail.de und Arcor alle für TLS benötigten Bestandteile vollständig.

Ende-zu-Ende-Veschlüsselung mit PGP und S/MIME

Unabhängig davon, ob der E-Mail-Provider nun TLS unterstützt oder nicht, wird damit nur der Transportweg zwischen zwei Systemen verschlüsselt. An jeder Zwischenstation wird die verschlüsselte Verbindung terminiert und die Daten werden entschlüsselt. Wer sicherstellen will, dass nur der Empfänger die Daten lesen kann, kommt an einer Ende-zu-Ende-Verschlüsselung mit Systemen wie PGP oder S/MIME nicht vorbei. Dabei wird der Inhalt der E-Mail beim Absender mit dem öffentlichen Schlüssel des Empfängers verschlüsselt und kann nur mit dem passenden privaten Schlüssel des Empfängers entschlüsselt werden.

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

| Selbst verschlüsseln verbirgt keine Metadaten |

- 1

- 2

Ich hatte mir das damals (vor dem Artikel mal angesehen mit den Accounts die ich hatte...

Du sprichst wahrscheinlich auf die SINA-Box an? Darauf haben "nur" deutsche Behörden...

Stimmt, ist nur einseitig. danke für die Korrektur! merci und liebe Grüße

sesom42: Sicherlich richtig, aber dazu muss man nicht nur die Verbindung passiv abhören...