Eurograbber: Botnetz stiehlt 36 Millionen Euro per mTAN

Mit einer kombinierten Attacke namens Eurograbber haben Kriminelle 36 Millionen Euro von Bankkonten abgebucht. Dazu infizierten sie PCs und Smartphones der Opfer, um per SMS verschickte TANs abzufangen und selbst zu nutzen.

In einer ausführlichen Fallstudie (PDF) bezeichnen die Sicherheitsunternehmen Check Point und Versafe die Aktionen des Systems Eurograbber als "ausgefeilte, mehrdimensionale und gezielte Attacke" auf die Nutzer von Onlinebanking. Dabei sollen von über 30.000 Konten insgesamt 36 Millionen Euro widerrechtlich abgebucht worden sein.

Um das zu erreichen, setzten die Täter eine Kombination aus mehreren Verfahren ein. Zunächst muss der PC eines Opfers mit einer Abwandlung des Zeus-Trojaners infiziert werden. Das geschieht durch klassische Phishing-Mails oder auch das Ausnutzen von Sicherheitslücken in Komponenten wie Flash oder Java.

Wenn sich der Anwender das nächste Mal in sein Konto einloggt, wird die Bankseite per Java manipuliert, schreiben die Security-Forscher. Zu sehen ist dann eine vermeintlich von der Bank stammende Nachricht, die zur Eingabe der Handynummer für das mTAN-Verfahren auffordert. Wenn der Nutzer dem nachkommt, erhält er eine SMS mit einem Link zum Download einer Software auf dem Smartphone, die auch von der Bank stammen soll. Wird auch das im guten Glauben erledigt, ist das Telefon ebenfalls infiziert.

Dabei kommt der schon länger bekannte "Zeus in the mobile"-Trojaner (Zitmo) zum Einsatz, den es mindestens für Android-Smartphones und Blackberry-Geräte geben soll - ohne das ausdrücklich zu erwähnen, zeigt Check Point in seiner Fallstudie aber auch Screenshots eines iOS-Geräts. Ob der Trojaner auch für iPhones existiert, ist damit nicht belegt.

Buchungen werden umgeleitet

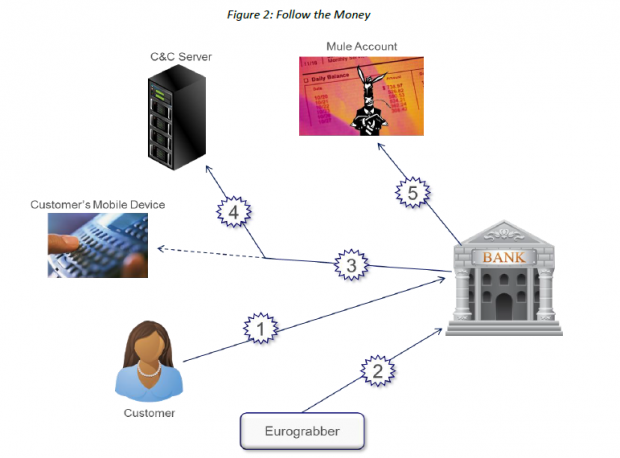

Bei der nächsten Transaktion über den PC schlagen beide Trojaner zu: Die Buchung wird nicht mit dem gewünschten Ziel und der richtigen Summe ausgeführt, sondern für ein Konto der Kriminellen vorbereitet. Daraus generiert die Bank dann eine mTAN, die auf das infizierte Smartphone geschickt wird. Dort leitet sie der Handy-Trojaner an das Botnetz weiter, das die Buchung bei der Bank bestätigt, wiederum über den infizierten PC.

Das System des Onlinebankings wird damit also nicht direkt angegriffen, aus Sicht der Bank sind alle Daten in Ordnung. Sie wurden nur von den Trojanern so manipuliert, dass das Geld woanders ankommt. Wie viel der Anwender am PC davon mitbekommt, schreiben die Sicherheitsexperten leider nicht. Denkbar ist aber, dass auch die eigentlich gewünschte Buchung als bestätigt angezeigt wird, da sich die Ausgaben der Bank ohnehin fälschen lassen. Das Login für das Konto kennt der Trojaner zu diesem Zeitpunkt ohnehin schon. Das Verfahren ist schon länger bekannt, im November 2012 warnte beispielsweise die Berliner Polizei vor Missbrauch von mTANs.

Vor allem italienische Konten wurden von den Angriffen betroffen, 20 Prozent der geschädigten Nutzer stammen aber aus Deutschland, weitere Fälle gab es in Spanien und den Niederlanden. Neben der technisch ausgefeilten Attacke setzt das Verfahren des Eurograbber auf die Gutgläubigkeit von Anwendern: Banken fordern nicht zum Download von Software per Mail auf, weder an PCs noch an Smartphones. Wer solchen Hinweisen dennoch folgt, kann nur Glück haben, wenn sein Virenscanner die sich ständig verändernden Trojaner erkennt.

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

...umstellung auf MTAN vor einiger Zeit...und Wegfall PIN/ITAN...schon war meine völlig...

Wenn du vorher gefragt wirst und mit "ja" Anwortet bist du wirklich selbts schuld..

Java-Bashing. Genauso ist es mit allen anderen Anwendungen, welche Lücken aufweise.