Qubes 1.0: Sicheres Desktopbetriebssystem

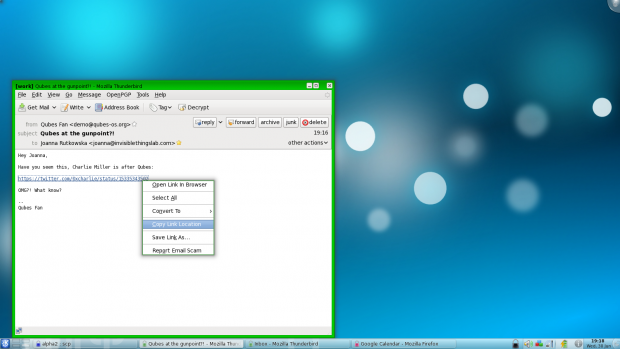

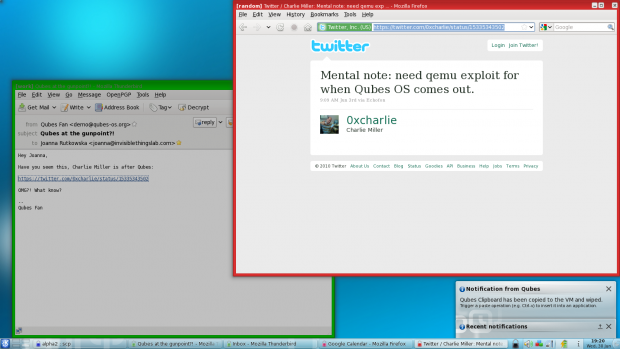

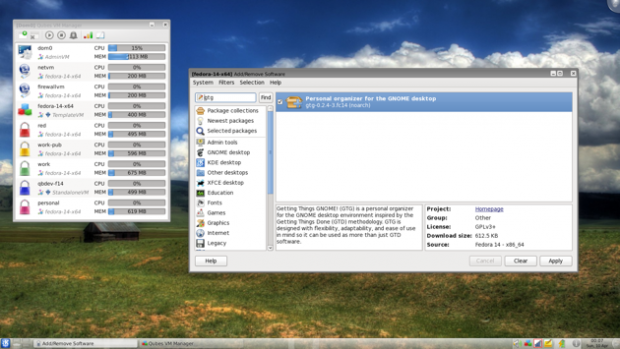

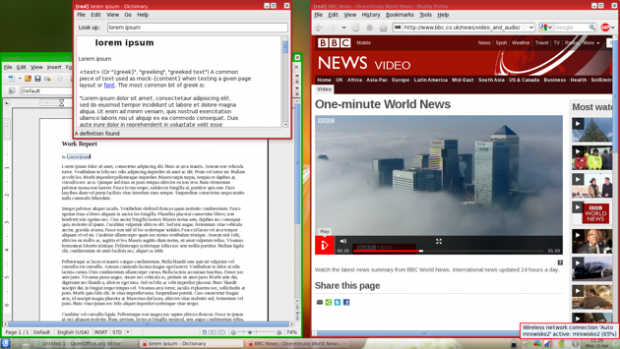

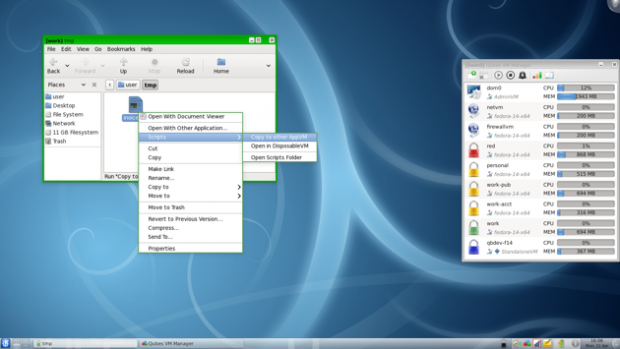

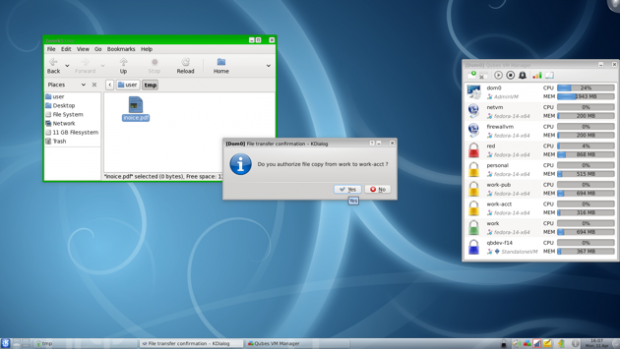

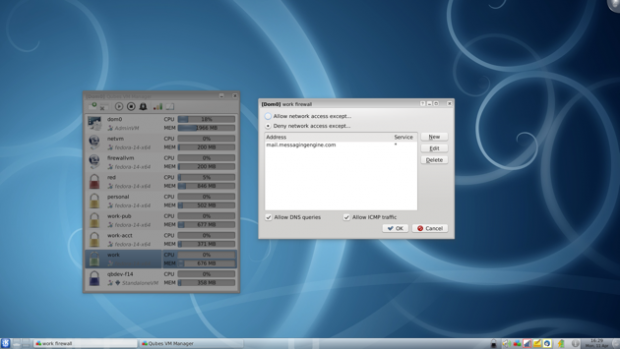

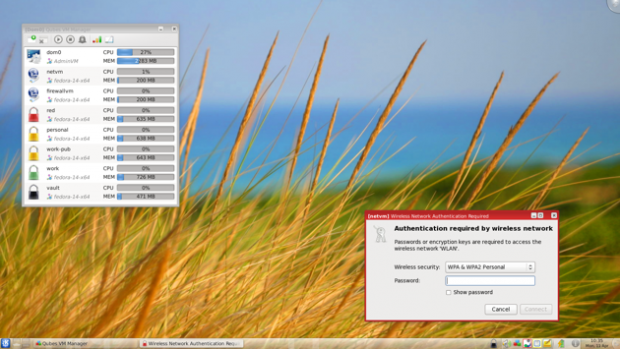

Invisible Things Lab hat sein sicheres Desktopbetriebssystem Qubes in der Version 1.0 veröffentlicht. Qubes bringt jede einzelne Applikation in einer strikt von allen anderen getrennt laufenden virtuellen Maschine unter.

Die Qubes-Entwicklerin und Rootkit-Expertin Joanna Rutkowska nennt Qubes ein "halbwegs sicheres" System. Wenn es um Sicherheit im Sinne von Verteidigung gehe, seien absolute Aussagen wie "sicher" oder "unbreakable" schwierig, es sei denn, jemand könne nachweisen, dass seine Implementierung zu 100 Prozent sicher sei.

- Qubes 1.0: Sicheres Desktopbetriebssystem

- Qubes basiert auf Xen

Dennoch soll Qubes aufgrund seiner Architektur einen Grad an Sicherheit bieten, der allen anderen Desktopbetriebssystemen überlegen ist. Denn bisher gebe es keine Desktopbetriebssysteme, deren Sicherheit formal nachgewiesen sei, so Rutkowska. Bestenfalls seien einige Teile formal überprüft, beispielsweise einige Micro-Kernel, aber keinesfalls ein gesamtes Betriebssystem.

Rutkowska fragte: "Und was bringt die Aussage, dass ein Micro-Kernel formal überprüft wurde, wenn dann ein aufgeblähter und mit Bugs versehener X-Server als GUI-Subsystem zum Einsatz kommt?" Schließlich verarbeitete das GUI-Subsystem alle Nutzereingaben und -ausgaben. Ähnlich lasse sich für das Power-Management oder die Dateisystemserver argumentieren, meint die Sicherheitsexpertin.

Qubes OS folgt einem pragmatischen Ansatz

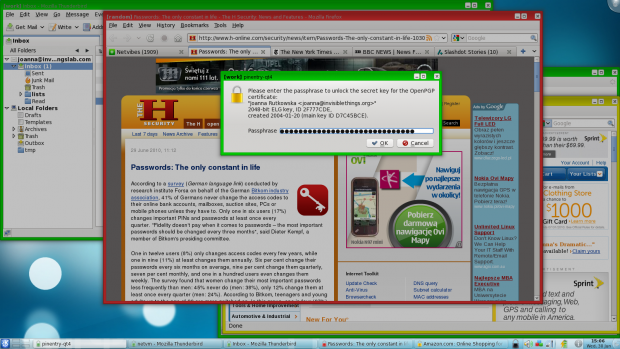

Rutkowskas Firma Invisible Things Lab habe sich daher bei Qubes OS darauf konzentriert, die kritischen Teile des Systems "halbwegs sicher" zu machen. Dazu wurde zunächst einmal die Zahl dieser für die Sicherheit entscheidenden Bestandteile reduziert.

Ein sicheres System - im Sinne von ungefährlich - sei Qubes zumindest derzeit noch nicht, dazu sei das System noch nicht einfach genug zu nutzen, setze zu viel Wissen voraus. Anders als iOS, das Rutkowska in diesem Sinne als sicher bezeichnet, da das System jede Applikation in eine eigene Sandbox sperre und nicht erwarte, dass Nutzer irgendwelche für die Sicherheit des Systems relevanten Entscheidungen treffen. Allerdings seien die einzelnen Sandboxen nicht ausreichend voneinander abgeschottet, da die verfügbaren APIs zu viel zulassen.

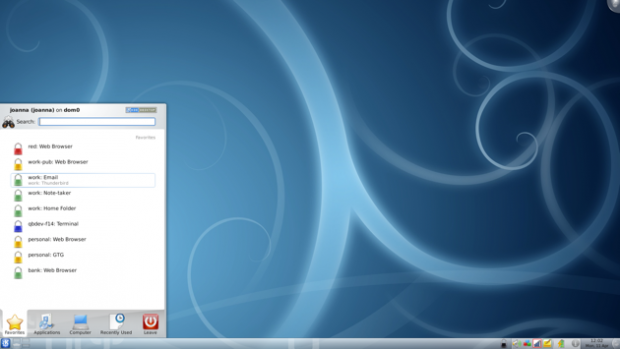

Bei Qubes ist der Nutzer hingegen für alle Entscheidungen in Sachen Sicherheit selbst verantwortlich. Er muss entscheiden, wie er sein digitales Leben in Sicherheitsbereiche aufteilen will und welcher Bereich Zugriff aufs Netzwerk oder bestimmte Dokumente erhält. Das bietet eine große Flexibilität, setzt aber viel Wissen und Erfahrung voraus. Wer Qubes einsetzt, ist also nicht per se sicherer, hat aber die Chance, ein recht sicheres System zu konfigurieren.

Oder nutzen Sie das Golem-pur-Angebot

und lesen Golem.de

- ohne Werbung

- mit ausgeschaltetem Javascript

- mit RSS-Volltext-Feed

| Qubes basiert auf Xen |

- 1

- 2

ist ja nicht so dass es schon seit längerem deutlich sicherere alternativen zu windows...

Klingt beinahe wie eine der Haiku-Fehlermeldungen von NetPositive (Browser für BeOS...

Richtig, allerdings muss dieses Werkzeug niemand vor Ort haben, es reicht, wenn er es...

Ich glaube, du musst einfach nur lernen, wie man so etwas ausspricht. ;-) Wie würdest du...